Druckversion vom 06.05.2024 04:23 Uhr

Startseite Qualifikationsphase Informatiksysteme Kryptografie

Kryptografie

Kryptografie ist die Wissenschaft der Verschlüsselung von Informationen.

Statt "verschlüsseln" verwendet man auch oft "codieren" und spricht von einem (Geheim-) Code.

Codieren, Morsecode, ASCII – „Code“, Unicode, Codex, Encoder, Decoder.

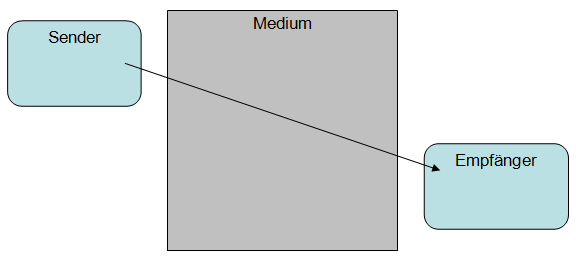

Beim Verschlüsseln hat man es fast immer mit einer Nachricht zu tun. Verfolgen wir den Weg einer Nachricht.

„Ich komme heute zum Abendessen.“

Bei einem Wechsel des Mediums muss die Nachricht umgesetzt werden. Dies erfolgt nach festgelegten Vorschriften.

Schon die Übertragung aus der gesprochenen Sprache in die Schriftsprache ist eine solche Umsetzung. Gelernt haben wir alle diese Umsetzung in den ersten Klassen der Grundschule (Lesen und Schreiben).

Bei der Verwendung eines Computers oder eines Smartphones sind noch weitere Umsetzungen nötig: Beim Eintippen werden die Buchstaben als Folgen von 0 und 1 gespeichert (ASCII-Code / UniCode). Die Nachricht wird ggf. zerteilt, verschlüsselt, verpackt (HTTP), per Funk und / oder Kabel auf einen Server im Internet geleitet, dort wieder gespeichert (WhatsApp o.ä.) und von dort auf den Computer / das Smartphone des Empfängers geschickt.

Diese Umsetzungen erfolgen nach festen Regeln.

Die theoretische Informatik liefert dazu den Begriff des „Übersetzers“ und „Compilers“ (s. Kap. „Endliche Automaten“).

Bei der Arbeit am Computer finden solche Übersetzungen immer wieder statt: Diesen Satz hier habe ich zuerst gesprochen, dann geschrieben, auf der Tastatur getippt. Die im Rechner angekommenen Tastaturcodes wurden als Zeichen auf einem deutschen Tastaturlayout gedeutet und entsprechend in ANSI-Code oder Unicode umgesetzt. Beim Aufruf dieser Seite im Browser wurde das „Bild“ zu den einzelnen Buchstaben produziert und als Punktraster ausgegeben. Bei der Speicherung auf Festplatte wird die Information natürlich noch in magnetische Zeichen umcodiert …

Bei der digitalen Speicherung von Musik und Film werden diese Umwandlungen öfter zum Problem, weil es mehrere konkurrierende Verfahren gibt (etwa WMA, MP3, AAC bei Musik) und Programme nicht alle Codes verstehen oder verstehen wollen oder die Codecs urheberrechtlich geschützt sind..

Aufgaben dazu: Text in ASCII und umgekehrt

"bekannte Codes": Morsen, Flaggenalphabet

Programme: Texte schleifengesteuert durchlaufen und verändern

Geheimcodes

Früher hatte vor allem das Militär ein großes Interesse daran, dass Nachrichten zwischen Truppenteilen (per Boten, per Funk) nicht von Feind mitgelesen oder - wenn doch gelesen - zumindest nicht verstanden wurden.

Heute sind wir alle in einer entsprechenden Situation; wir senden Nachrichten (Emails, Bestellungen, Überweisungen ...) über das Internet. An jedem der beteiligten Rechner kann die Nachricht mitgelesen werden, wenn sie nicht verschlüsselt ist.

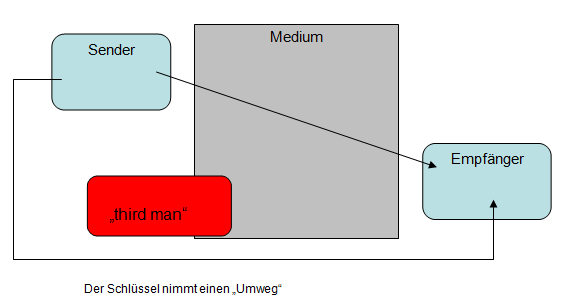

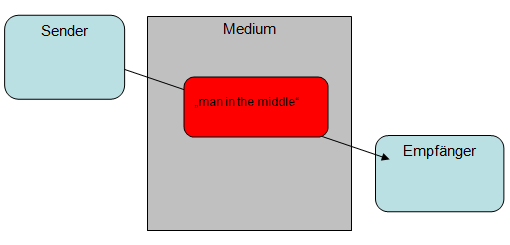

Bei der Verschleierung von Informationen (fast immer von Informationen in Textform) kommt ein Dritter, ein Außenstehender hinzu, der evtl. die Nachrichten in dem Medium mithört (den Boten abfängt, den Funkspruch abhört, …)

Damit dieser Außenstehende die Information nicht erhält, muss ein geheimer Schlüssel (=Code) verwendet werden.

| symmetrische Verfahren

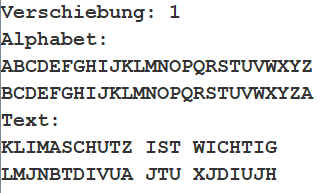

Bei symmetrischen Verschlüsselungsverfahren wird zum Verschlüsseln wie zum Entschlüsseln das gleiche Verfahren / derselbe Schlüssel benutzt Bekannte Verfahren: Caesar, Viginère, allg. Substitution, Transposition |

|

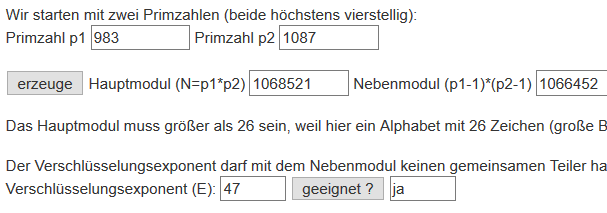

| asymmetrische Verfahren

Bei asymmetrischen Verfahren gibt es immer zwei Schlüssel: Einen zum Verschlüsseln und einen zum Entschlüsseln. Bekanntes Verfahren: RSA |

|

Von wem ist die Mail?

Sehen wir uns die Situation aus der Sicht des Empfängers an. Er bekommt eine Nachricht. Aber stammt diese auch vom Sender, ist sie unverändert? Ein „man in the middle“ könnte ja bei einem Überweisungsauftrag, den ich meiner Bank schicke, den Zahlungsempfänger fälschen.

Eng verbunden mit Verschlüsselung von Nachrichten sind also die Problemfelder Authentifizierung und Sicherung der Integrität der Nachricht.

| Anwendungen

Woher weiss ich, von wem die Nachricht, die Website, der Download kommt ? Wie kann man kommunizieren, ohne dass die Nachricht auf dem Weg zum Empfänger verändert wird? Wichtige Verfahren: Zertifikate, Hashes, Diffie-Hellmann |

|